Une campagne de compromission d’e-mails professionnels a été découverte. Elle mêle plusieurs techniques sophistiquées capables de prendre en défaut l’authentification multi-facteur des comptes Microsoft 365. Elle démarre par du phishing semblant provenir de la très utilisée plateforme de signature électronique Docusign.

Les cybercriminels sont prêts à tout pour compromettre des comptes de haut niveau. Des chercheurs de la société Mitiga ont découvert une campagne lors d’une intervention sur un incident qui vise la compromission des emails professionnels (autrement appelé BEC et qui intègre par exemple la fraude au président). En accédant aux comptes de dirigeants d’entreprises comme les PDG ou les directeurs financiers, les attaquants peuvent surveiller les communications et répondre aux e-mails au bon moment pour détourner une transaction importante vers leurs comptes bancaires. Ces ordres de virement peuvent atteindre plusieurs millions de dollars.

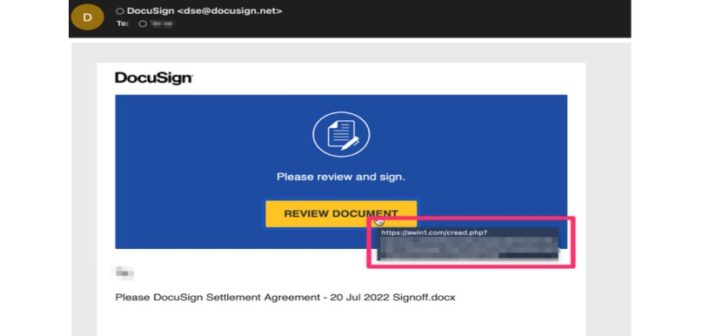

Dans le cas présent, l’attaque commence par un e-mail de phishing qui semble provenir de DocuSign, une plateforme de signature électronique très souvent utilisée dans les entreprises. Malgré les contrôles DMARC pour éviter le phishing, Mitiga a constaté que des erreurs de configuration des faux-positifs de DocuSign ont permis à l’e-mail d’atteindre la boîte de réception de la cible. Cette dernière en cliquant sur le bouton « Review Document » est redirigée vers une page de phishing sur un domaine usurpé où le destinataire est invité à se connecter au domaine Windows.

Une technique de proxy utilisée

Les experts de l’éditeur pense que les pirates se servent d’un framework de phishing tel que le proxy evilginx2, pour mener ce que l’on appelle une attaque Adversary-in-the-Middle (AiTM). Cette solution agit comme un tampon qui se situe situent entre une page de phishing et un formulaire de connexion légitime pour une entreprise ciblée. Quand une victime saisit ses informations d’identification et répond à la demande d’authentification multi-facteur, le proxy vole le cookie de session généré par le domaine Windows. Les cybercriminels peuvent alors charger ces cookies dans leurs propres navigateurs pour se connecter automatiquement au compte de la victime et ainsi contourner l’authentification multi-facteur.

Sachant que les sessions valides peuvent expirer ou être révoquées, les attaquants ont ajouté un autre dispositif MFA (en l’occurrence un téléphone portable) et l’ont lié au compte Microsoft 365 compromis. L’objectif est d’avoir un accès ininterrompu au compte sans générer d’alerte, ni d’interactions avec le propriétaire de compte original. Dans le cas observé par Mitiga, les pirates ont exploité cette brèche pour accéder à Exchange et à SharePoint, mais n’ont pas agi directement sur la boîte de réception de la victime.

Jacques Cheminat

Article original sur le site de notre publication sœur Le Monde Informatique